Drei Säulen zum Schutz So sichern Sie Ihr Krankenhaus-Netzwerk

Auch Krankenhäuser werden immer häufiger von Hackern ins Visier genommen. Um ihre IT-Netzwerke umfassend zu schützen, sollten sie einen mehrschichtigen Sicherheitsansatz verfolgen, wie ihn das „Defence in Depth“-Prinzip verlangt.

Anbieter zum Thema

Cyber-Kriminelle machen selbst vor Gesundheitseinrichtungen nicht halt. Das haben jüngst auch das Lukaskrankenhaus Neuss und das Klinikum Arnsberg schmerzlich erfahren. Beide Einrichtungen wurden Opfer von Computerviren und mussten ihre IT-Netzwerke für mehrere Tage komplett herunterfahren, um die Gefahr zu beseitigen. Mit ihren Angriffen auf Krankenhäuser verursachen Hacker nicht nur Schäden finanzieller Art und an der Reputation der betroffenen Einrichtungen. Im schlimmsten Fall kann der Ausfall von IT-Systemen die medizinische Versorgung der Patienten gefährden. Das neue IT-Sicherheitsgesetz stuft die IT-Netzwerke von Krankenhäusern darum auch als kritische Infrastrukturen ein, die ein Mindestmaß an Informationssicherheit gewährleisten müssen.

Mit einzelnen Maßnahmen lässt sich das nicht erreichen. Um Cyber-Attacken abwehren oder im Extremfall zumindest eindämmen zu können, sollten Krankenhäuser deshalb das so genannte „Defence in Depth“-Prinzip umsetzen. Das Credo dieses Prinzips: Sicherheitsrisiken werden durch die Implementierung gestaffelter Sicherheitsmaßnahmen minimiert, die auf mehreren Ebenen ansetzen und sich gegenseitig ergänzen. Solch ein mehrschichtiges Sicherheitskonzept lässt sich mit Hilfe von drei zentralen Säulen realisieren: einem von Haus aus sicher konzipierten Netzwerk, einem Information Security Management System und einem Security and Information Event Management.

Sicherheitszonen für Netzwerke

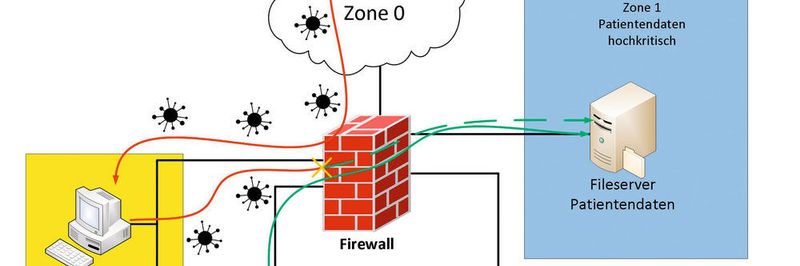

Das A und O für Cyber-Security ist ein IT-Netzwerk, das von Grund auf sicher konzipiert ist. Dazu sollte es in einzelne Sicherheitszonen aufgeteilt werden, die durch Firewalls voneinander getrennt sind. Abhängig von ihrer Wichtigkeit werden die Zonen von den Firewalls gezielt geschützt.

Das IT-Netzwerk eines Krankenhauses könnte dabei beispielsweise in folgende vier Zonen aufgespalten werden:

- Zone 1 bilden die Fileserver mit den hochkritischen Patientendaten,

- Zone 2 die ebenfalls hochkritischen Operationsmonitore,

- Zone 3 die unkritischen Mail- und Webserver und

- Zone 4 die unkritischen gewöhnlichen PC-Arbeitsplätze.

Die Kommunikation zwischen diesen Zonen sollte komplett über eine Firewall laufen, die nach dem „Whitelisting“-Prinzip agiert. Das heißt: Sie lässt ausschließlich Zugriffe von einer Zone auf die andere zu, die explizit als genehmigt definiert sind.

Auf diese Weise kann für jede Zone gezielt das passende Schutzniveau geschaffen werden. Die Kommunikation von den gewöhnlichen PC-Arbeitsplätzen in Richtung der Server mit den hochkritischen Patientendaten etwa lässt sich per Whitelisting so steuern, dass sie generell unterbunden wird oder nur stark eingeschränkt erlaubt ist, sodass beispielsweise keinerlei Dateiübertragungen möglich sind. Schafft es eine Schadsoftware, die in einem eMail-Anhang versteckt ist, vom Virenscanner unerkannt auf einen PC-Arbeitsplatz, ist ihr von dort aus der Weg zu den Patientendaten versperrt.

Dieses Beispiel zeigt den Kernnutzen der Sicherheitszonen: Viele Cyber-Angriffe können eingedämmt werden. Die Schadsoftware gelangt lediglich in die unkritischen Zonen, kann sich aber von dort aus nicht in die hochkritischen Zonen verbreiten. Natürlich muss ein befallener PC-Arbeitsplatz von einem Virus befreit werden. Aber um die Gefahr zu beseitigen, ist es nicht nötig, das komplette IT-Netzwerk herunterzufahren, und die Gesundheitseinrichtung kann ihre wichtigsten Aufgaben uneingeschränkt weiter erfüllen.

Lesen Sie auf der nächsten Seite weiter.

(ID:44412690)

:quality(80)/p7i.vogel.de/wcms/35/f4/35f444940b03b06ae67f7e5591631792/0115165737.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/f1/3af1c9fdf1a925e4b2f55f3fa725f66e/0115165714.jpeg)

:quality(80)/p7i.vogel.de/wcms/23/e2/23e21031cde02335c81dfd78228df829/0115166204.jpeg)

:quality(80)/p7i.vogel.de/wcms/bc/94/bc947fab2750cf67a80c9861a0fc7ec6/0118008324.jpeg)

:quality(80)/p7i.vogel.de/wcms/12/7e/127ed288ed400b6001762c506429ab17/0118038698.jpeg)

:quality(80)/p7i.vogel.de/wcms/31/cd/31cda64794e57178563d6220178f5833/0117705366.jpeg)

:quality(80)/p7i.vogel.de/wcms/ee/3b/ee3b647f1547624b404339c71fbc7f8f/0118037983.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/69/7b6994c4f26dc5077fa985d8092bbbc7/0118038240.jpeg)

:quality(80)/p7i.vogel.de/wcms/5e/04/5e04a741d1efccd38b6297dba18b54dc/0117352053.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/92/5d923b1250ffeeda6d93887bbef003e7/0117906448.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/7a/f17a79abfbf000f5ad34bfc92686aa4d/0117931419.jpeg)

:quality(80)/p7i.vogel.de/wcms/85/b2/85b2d933e941860b1db2fddf8b3f6a6c/0118005341.jpeg)

:quality(80)/p7i.vogel.de/wcms/a1/2f/a12f9615db0fcc73a1cc52c499add940/0117729006.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/e8/3de8c2c1c4d80064d3d8c86ff50e83a8/0118035467.jpeg)

:quality(80)/p7i.vogel.de/wcms/fd/31/fd317aa6c5aa0f0eeb400110d1de5249/0117787015.jpeg)

:quality(80)/p7i.vogel.de/wcms/4c/04/4c04eddbad878ef9eb3ef187a961d82c/0117769262.jpeg)

:quality(80)/p7i.vogel.de/wcms/96/98/96982ab9f4a44baa89b969394ccd3bf9/0118028885.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/01/be011999d4574029c4de0e2244a3c7a1/0117904124.jpeg)

:quality(80)/p7i.vogel.de/wcms/87/05/870581eaf29e310a4752460578581c42/0117933089.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/50/ad5047d54802f097069c426fec52a7c5/0116955909.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/a6/3da608aeebe82e525855b876087b22bd/0116955923.jpeg)

:quality(80)/p7i.vogel.de/wcms/44/66/446693e667237b7ae6352a9d7dc55d6e/0116955905.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/60/50/60506ac0f0156/cohesity-2-color-black-logo.png)

:fill(fff,0)/p7i.vogel.de/companies/64/05/6405f91ad489a/logo-pathlock.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/35/b935e734ace2b48be43a44d7af9e05da/0112616008.jpeg)

:quality(80)/p7i.vogel.de/wcms/08/42/0842c2d70097b8d40c831d12a6b7c72a/0114645630.jpeg)