Nach einem knappen halben Jahr Sendepause ist der trickreiche Trojaner Emotet aktuell wieder sehr aktiv und flutet die Postfächer von Unternehmen und Behörden mit täuschend echten, hochgefährlichen Phishing E-Mails.

Die Kollegen der Retarus Threat Intelligence verzeichnen seit Ende Juli ein regelrechtes Emotet-Dauerfeuer. Das Perfide an den Emotet-E-Mails: Sie haben auf den ersten Blick echte Kolleg*innen als Absender, nehmen auf vorige E-Mail-Unterhaltungen Bezug und hängen neuerdings sogar Dokumente aus früheren Konversationen an. Die auf diese Weise vorgetäuschte Vertrautheit senkt beim Empfänger gezielt die Hemmschwelle, auf den mitgeschickten Link zu klicken – mit fatalen Folgen.

Emotet infiziert Systeme meist über mit Makroviren verseuchte Word-Dokumente. Diese werden von den Urhebern und Profiteuren der Schadsoftware auf ständig wechselnden, möglichst unverdächtigen Servern hinterlegt. Wenn jemand dazu gebracht wird, eine solche Datei zu öffnen und die Makros darin zu aktivieren, liest die Schadsoftware Adressbuch und E-Mails von Microsoft Outlook aus (sogenanntes „Outlook-Harvesting“) und erzeugt daraus weitere bösartige Nachrichten an Empfänger im angegriffenen Firmennetz. Emotet kann überdies weiteren Schadsoftware nachladen, etwa für das Auslesen von Zugangsdaten oder Fernzugriff. Die Malware hat es insgesamt darauf abgesehen, die gesamte IT lahmzulegen und/oder Lösegeldzahlungen zu erpressen.

Wie kann man sich vor Emotet Phishing E-Mails schützen?

Einen hundertprozentig wirksamen Schutz gegen Emotet gibt es nicht, auch weil die 2014 erstmals gefundene „polymorphe“ Schadsoftware sich ständig verändert und laufend weiterentwickelt wird. Eine leistungsfähige E-Mail-Security-Lösung in Kombination mit entsprechender Sensibilisierung der Nutzer kann aber in vielen Fällen eine Infektion verhindern sowie im Falle eines Falles die Auswirkungen in Grenzen halten.

Aus dem Service-Portfolio von Retarus ist an dieser Stelle die für alle relevanten Märkte patentierte Postdelivery-Protection-Lösung Patient Zero Detection® hervorzuheben. Diese ermöglicht es, sogar noch in bereits zugestellten E-Mails Malware und gefährliche Hyperlinks zu erkennen und deren Empfänger sowie Admins zu warnen, sobald entsprechende Patterns für einen der vier Scanner im AntiVirus MultiScan vorhanden sind.

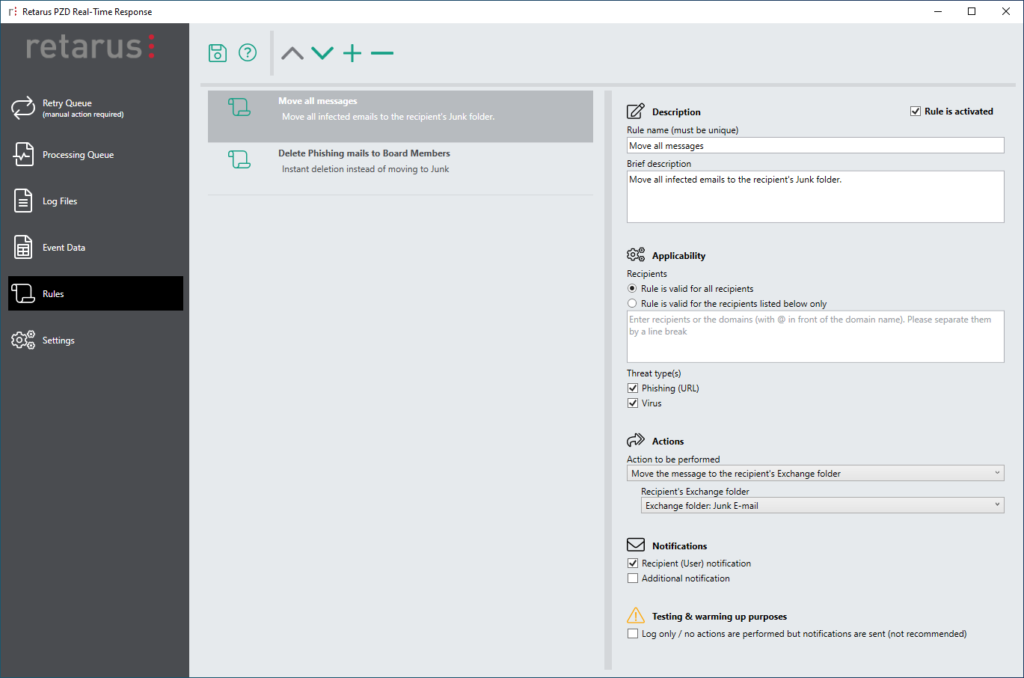

Noch einen Schritt weiter geht die PZD Real-Time Response. Mit dieser Software für Exchange-Umgebungen lassen sich die Befunde der Patient Zero Detection® regelbasiert verarbeiten, um potenziell gefährliche E-Mails in der Mailbox eines Benutzers zu erkennen und dann automatisch zu verschieben oder zu löschen. Beide Werkzeuge können bei einem Emotet-Befall die Mitigation und Forensik enorm erleichtern.

Infizierte Rechner müssen schleunigst vom Netz

Mit Emotet infizierte Rechner sollte man in jedem Fall so schnell wie möglich sowohl vom Firmennetz als auch vom Internet trennen, damit die betroffenen Clients die Malware weder im Unternehmen weiterverbreiten noch gefährlichen Payload aus dem Netz nachladen können. Die Schadsoftware selbst ist derart trickreich programmiert und installiert und versteckt sich so tief im System, dass man die jeweiligen PCs am besten komplett „plattmacht“ und mit einem Standard-Image neu aufsetzt.

Retarus Anti-Phishing Guide

Damit Ihren Usern so etwas möglichst erspart bleibt, möchten wir Ihnen unseren kostenlosen Anti-Phishing Guide ans Herz legen, der jede Menge Tipps für einen vernünftigen Umgang mit E-Mails enthält. So fördern Sie das Bewusstsein für Phishing Mails und sorgen auch für Schutz vor unbekannter Malware. Sie können unsere kleine Handreichung in fünf Sprachen herunterladen und an Ihre Mitarbeiter verteilen.

Weitere Informationen zur Secure Email Platform von Retarus inklusive Patient Zero Detection® und PZD Real-Time Response bekommen Sie auf unserer Webseite oder direkt von Ihrem Ansprechpartner vor Ort.